Bluetooth è una tecnologia utilizzata per lo scambio di immagini, video o file audio tra un dispositivo e l’altro senza l’utilizzo di cavi.

Il Bluetooth non ha una velocità elevata rispetto ad altri tipi di collegamenti, come ad esempio USB, LAN, WLAN.

La connessione Bluetooth, sfrutta le onde radio a corto raggio con un campo di frequenza di 2,45 Ghz.

La versione Bluetooth 5, che fino ad oggi è l’ultima, rilasciata a dicembre 2016, raggiunge una portata di 200 metri all’esterno e 40 metri all’interno. La velocità è di 50 Mbit/s, contro i 732,2 kbit/s della prima versione ufficiale, la Bluetooth 1.0 rilasciata a luglio 1999.

Questa nuova versione contribuisce allo sviluppo dei beacon, cioè piccoli dispositivi che funzionano con tecnologie BLE (Bluetooth Low Energy) , definite anche Bluetooth smart, utilizzati per fare Proximity Marketing.

I beacon si possono trovare ad esempio nei musei (ancora in Italia non sono molto diffusi) e un utente che ha scaricato un’app appositamente creata e ha il Bluetooth acceso, può ricevere informazioni su notizie di suo interesse. Oppure si trovano anche nei negozi per informare i clienti delle offerte del giorno.

Banner Pubblicitario

Bluetooth tipologie

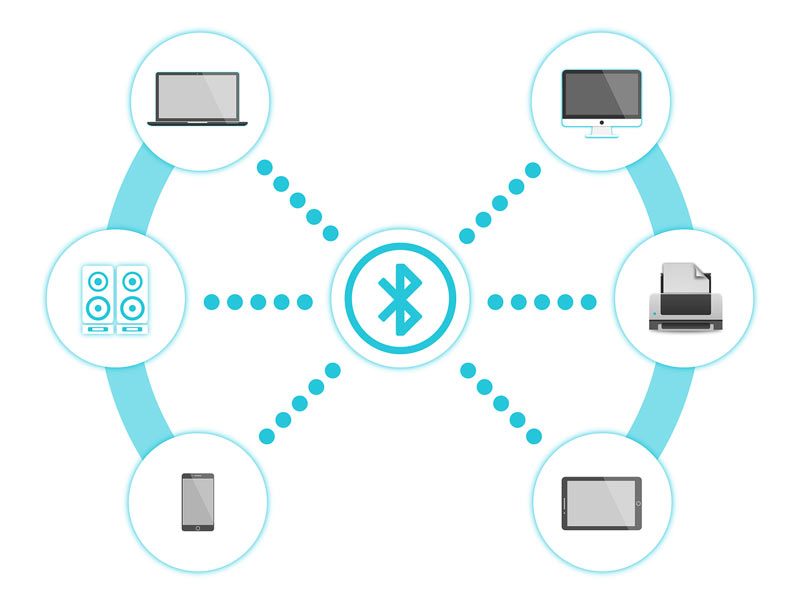

È un tipo di trasmissione che può essere punto a punto, oppure punto-multipunto e di tipo scatternet.

Punto a punto

Punto a punto cioè la trasmissione avviene tra coppie di elaboratori.

Questo tipo di connessioni sono le più semplici ma per arrivare a destinazione un pacchetto deve attraversare gli elaboratori intermedi.

Il primo dispositivo che tenta la connessione ha la funzione di master, mentre l’altro ha il ruolo di slave.

Punto-multipunto

La topologia punto-multipunto è anche definita piconet e la comunicazione avviene tra un master e altri dispositivi che svolgono la funzione di slave.

Due slave non possono comunicare tra loro ma devono passare dal master come intermediario.

Banner pubblicitario

I dispositivi possiedono un indirizzo logico di 3 bit, dunque ci possono essere solo 2^3, cioè 8 partecipanti, di cui uno ha il ruolo di master.

Se ci sono più dispositivi si pongono in uno stato detto di parcheggio.

Ad ogni modo la trasmissione dei dati può avvenire contemporaneamente solo tra due dispositivi.

Il master si occupa della gestione dei canali, delle comunicazioni, della sincronizzazione del clock e dei salti di frequenza.

Il Bluetooth usa inoltre la tecnica del frequency hopping, cioè del salto di frequenza per rendere il segnale immune alle interferenze. Questa tecnica varia la frequenza di trasmissione ad intervalli regolari ed in maniera pseudocasuale prestabilita.

Scatternet

Due o più piconet (fino a 10) formano una scatternet.

Collegamento Bluetooth come avviene

Il collegamento avviene innanzitutto dopo la sua attivazione che, solitamente di default nei vari dispositivi, risulta disabilitato, anche se ha un basso consumo energetico.

Dopo l’attivazione, il dispositivo che vuole tentare la connessione con un altro dispositivo, effettua la fase di inquiring, cioè di individuazione di altri dispositivi Bluetooth. In questa fase si analizza dunque la connessione appena creata per ricercare i vari dispositivi.

Poi occorre effettuare la fase di paging ovvero di autenticazione per connettersi al dispositivo che avvia una procedura definita pairing che si effettua solo una volta. In questa procedura i dispositivi devono autenticarsi a vicenda scambiandosi la chiave di cifratura. La chiave è ricavata attraverso il MAC address (48 bit) e un codice PIN. Dopo aver scambiato il PIN i dispositivi sono connessi.

Le fasi dunque sono queste:

Inquiring, cioè la fase in cui si individua il dispositivo.

Page, cioè la fase di autenticazione, caratterizzata dalla procedura denominata pairing.

Criptazione, cioè la fase in cui si scambiano la chiave di cifratura.

Sicurezza

Il Bluetooth si può considerare abbastanza sicuro, grazie al sistema di criptazione, ma risulta vulnerabile su alcuni punti.

Un attacco, da parte di criminali informatici, infatti può avvenire durante il pairing, cioè quando i due dispositivi si scambiano il PIN, ma ciò avviene solo una volta.

Può succedere però che avvenga un attacco denominato Bluesmack in cui gli aggressori disturbano la connessione costringendo gli utenti a scambiarsi nuovamente il PIN. Dopo aver ottenuto il PIN entrano nei dispositivi attivando servizi a pagamento e causando danni economici.

In questa lezione abbiamo dato qualche semplice informazione sul Bluetooth senza scendere troppo nei dettagli.

Alcuni link utili

Trackback/Pingback